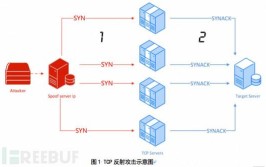

研究人员警告称,VPN 受到一个漏洞的影响,该漏洞可被利用来发动中间人 (MitM) 攻击,从而使攻击者能够拦截和重定向流量。这项研究由亚利桑那州立大学、新墨西哥大学、密歇根大学和多伦多大学公民实验室的代表进行。该攻击技术名为Port Shadow,漏洞编号为 CVE-2021-3773,基于 Benjamin Mixon-Baca 和 Jedidiah R. Crandall 于 2021 年首次提出的研究。两人均代表亚利桑那州立大学参与了这项新研究项目。本周发表了一篇详细介绍这项研究的论文(https://petsymposium.org/popets/2024/popets-2024-0070.pdf)。

0 评论