本文已经作者@苏雅图师师许可转发至公众号。 如果喜欢的话可以阅读他的原创文章以及其他文章。

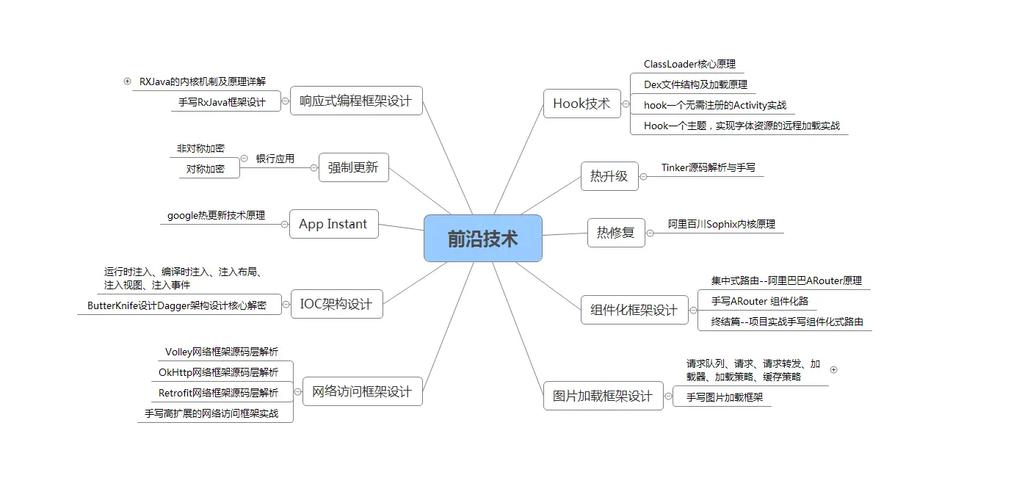

文章来源:博客园(苏雅图)原文地址:https://www.cnblogs.com/arrdres/p/17335376.html0x01 开门见山首先我们来回顾一下“微信绑定手机号数据库被下库”的事件。 我也第一时间得知了这个消息,然后跟踪了整个事件的经过。 以下是该事件的相关截图以及近期泄露的10000个数据样本:我个人认为这件事没什么。 最好关注一下此前的45亿快递数据查询通道近日疑似复活的消息。消息就是这样传开的。 真实性尚未确定,因为作者不会冒风险,查询个人信息就意味着账号和个人信息必然会测试是否真实,但我们可以知道的是,之前的查询渠道名为“星链”,现在称为星盾。我为什么要提到这两件事呢? 因为我要写的微信小程序抓包教程和第一个事件有关。 也可以说是受到“坐一旁”的启发。 事件发生后,“如何获取某个微信账号的wxid”的问题迅速在某个圈子里火爆,也有人很快给出了思路。 方法也很简单。 我在这里简单地重现一下:特别说明:此思路仅适用于iOS系统(苹果系统)1. 从 Apple App Store 安装“Stream”软件:2. 配置代理并安装证书。 内置教程,此处省略。3. 开始抓包。 (为了方便我在iPad上测试)4.在群里找到目标,点头头像,右上角进行投诉。选择任何投诉原因。 注意,这并不是真正的投诉,只是获取加载的数据包。 最后一步不需要提交。 返回工具页面,点击上传流量即可查看数据包。选择“按域名”查看数据。 一般情况下,上报功能会请求weixin110子域名。选择红框中的POST请求,exposeh5cgi是标识符。选择请求模块以查看请求的数据包。然后向下滚动并单击以查看请求正文。箭头处的realChatUser是“投诉用户”的wxid。 获得wxid意味着即使不知道对方的微信名也能找到用户的手机号码。这就是我今天要分享的抓包思路。 同理,微信小程序也是可以的。 我应该不是第一个知道的,但是实战中有一些细节需要注意。 我会在文章最后讲到。 因为可能有人要反驳我,微信小程序抓包不是有很多思路吗? 确实,你是对的。 毫不夸张地说,你所知道的想法我都明白,但问题是很多想法很容易失败。 这里我列出一些基本的想法。第一种:使用Burpsuite配合模拟器进行抓包众所周知,Burpsuite是渗透测试必备的抓包工具。 从微信小程序中抓包也应该很方便。 您可以通过在模拟器中配置证书来抓包。起初这个想法大家都知道,但后来微信改变了规则,这个方法就失效了。 前几个月有消息称微信似乎禁止登录模拟器,检测到会警告账号被封禁。 该消息是否属实尚未得到证实。 当然,更专业的同学可以安装“Xpose框架”之类的东西,让模拟器更加强大,或者说可以绕过微信检测机制吗?第二种:使用Fiddler在微信PC端抓包Fiddler 也是一个功能强大的数据包捕获工具,或数据包分析工具,可以调试计算机上的 HTTP 流量。有些事情Burpsuite做不到,它可以,而且我个人用得比较少。 Fiddler既适用于微信PC端,也适用于模拟器,但这个想法似乎从去年11月左右就已经过期了,具体细节尚未确认。第三种方法:微信PC端使用Charles抓包根据官网介绍,Charles是一个HTTP代理和HTTP监控工具,主要适用于网页浏览器。查尔斯俗称“花瓶”。 应该说,它是安全圈中的“后来者”抓包工具。 我平时经常使用它,因为这个工具可以捕获某些“特殊”数据包,例如JavaScript触发的数据。 包? 我也不知道怎么形容。需要补充的是,上述三种思路还可以结合在苹果手机上设置“网络代理”,使用“电脑工具”来捕获手机的数据包。 具体来说,还可以用来捕获“微信小程序”或“手机QQ”的一些数据包。这个想法笔者亲自测试过,但目前还不清楚是否仍然有效。

(图片来源网络,侵删)

0 评论